Anbieter zum Thema

In allen Phasen des E/E/PES-Lebenszyklus müssen wiederum Maßnahmen zum Management der funktionalen Sicherheit, der Verifikation und der Beurteilung der funktionalen Sicherheit geplant, durchgeführt und dokumentiert werden. Dabei werden Sicherheitslebenszyklus-Aktivitäten festgelegt, die zur Konzeption und zur Realisierung der Hardware notwendig sind.

Ebenso wie im Gesamtsicherheitslebenszyklus muss für jede abgeschlossene Phase des E/E/PES-Sicherheitslebenszyklus überprüft (verifiziert) und bewertet werden, ob alle Anforderungen dieser Phase vollständig erfüllt sind. Diese Verifikation muss bereits in der Entwicklungsphase geplant werden (Strategien und Verfahren, Testverfahren, Art der Dokumentation).

In der Dokumentation ist über einen Architekturentwurf und einem daraus abgeleiteten System- und Baugruppendesign das E/E/PE-System zu entwerfen. Darin sind auch die E/E/PES-Sicherheitsanforderungen spezifiziert. Diese sollten aus den gesamten Sicherheitsanforderungen hergeleitet sein. Die Sicherheitsfunktionen, die notwendig sind um die geforderte funktionale Sicherheit zu erreichen, basieren auf dieser Dokumentation und werden entsprechend entworfen und beschrieben. Verfahren und Maßnahmen um systematisches Hardwarefehler und Ausfälle während des Betriebes zu beherrschen, sind in Teil 2 beispielhaft beschrieben und müssen entsprechend implementiert und dokumentiert sein. Dazu sind die Anhänge A und B zu berücksichtigen.

Die quantitative Ausfallwahrscheinlichkeit der Hardware ist zu bestimmen und entsprechend dem geforderten SIL nachzuweisen. Für Modifikationen müssen die gleichen Tätigkeiten (Management, Dokumentation usw.) durchgeführt werden wie für das Gesamtsystem

Teil 3 regelt die Anforderungen an die Software

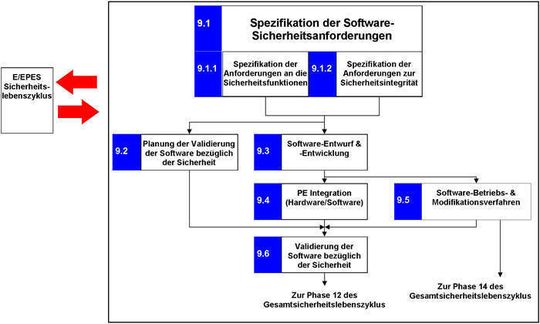

Teil 3, Anforderungen an Software: Dieser Teil beschreibt Techniken und Verfahren, wie sicherheitsgerichtete Software entwickelt und dokumentiert sein sollte. Ähnlich dem Vorgehen in Teil 2 wird für die Software des Systems ein detaillierter Sicherheitslebenszyklus definiert.

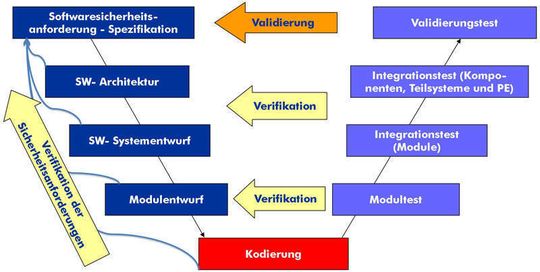

In allen Phasen des Software- Lebenszyklus müssen wiederum Maßnahmen geplant, durchgeführt und dokumentiert werden, um funktionale Sicherheit zu managen, zu verifizieren und zu beurteilen. Verifikation und Bewertung sowie Planung, sind analog dem E/E/PES- Lebenszyklus auszuführen. Zur Softwareentwicklung wird ein Sicherheits-V-Modell eingeführt, nach dem die Softwareentwicklung inklusive Dokumentation, Validierung und Verifikation erfolgen kann.

Die Sicherheitsanforderungen an die Software sollten aus den entsprechenden Anforderungen an das E/E/PE-System und den gesamten Sicherheitsanforderungen (vergl. Teil 1) hergeleitet sein. Wichtig ist dabei immer die Rückverfolgbarkeit (Tracabilitiy) zwischen den Sicherheitsanforderungen, der Implementierung und den entsprechenden Tests auf den verschiedenen Ebenen des gesamten Lebenszyklus.

Weiterhin beschreibt Teil 3 Tabellen mit Anforderungen an Entwicklungstechniken für jeden Sicherheitsintegritäts-Level (SIL) und beinhaltet informative Anhänge mit Hinweisen um Verfahren zum Entwurf und Entwicklung der Software auszuwählen. Berücksichtigt werden auch Vorgaben zum Konfigurationsmanagement. Strategien für Beschaffung, Entwicklung, Integration, Verifikation, Validierung und Modifikation der Software müssen zusätzlich geplant werden.

(ID:299108)

:quality(80)/p7i.vogel.de/wcms/73/23/7323e0bf48609ccb7dc91c370a2c1271/0128917673v4.jpeg)

:quality(80)/p7i.vogel.de/wcms/a2/7c/a27c41b909603048053a5c35284943b5/0128886660v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/f4/9f/f49f13bf0a8b38014a6208fdd21dce4a/0128730874v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/21/cd/21cd2fc4f9701e19064fff7b4573556f/0128811418v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/65/fc/65fcb74db35c0dcaa6458cb253fd167d/0128498766v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/d9/f0/d9f03cc1f2b8865433eac81bc99585f3/0128455781v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/b4/d6/b4d63d2f59e638c8a26e5871a5da44d6/0128274429v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/4f/d5/4fd50ce4a484978398959436c96a17eb/0126569084v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/43/7f/437fb7412446679160b1c7a8d8673047/0128407572v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/55/dd/55dd963931be912a49cb1bdcde7ea078/0122107515v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/bc/75/bc753e8109d0dbe3d89c72bfe93ea477/0128328432v3.jpeg)

:quality(80)/p7i.vogel.de/wcms/ae/65/ae65eea28684d201331aa6401287dbf8/0128892035v3.jpeg)

:quality(80)/p7i.vogel.de/wcms/f7/fc/f7fceb0e169442e9d1ca40af85376217/0128872953v4.jpeg)

:quality(80)/p7i.vogel.de/wcms/ab/9b/ab9b9c8fa2c796fd152fa14906df0795/0128531808v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/f0/16/f016d27db68d4759b04d9b2048f6bc56/0128308263v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/52/22/5222dae5c9d306b7d1e2d479259f7015/0128752120v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/d2/3a/d23a7936283421b21818a7ad44e97ab9/0128744735v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/c8/6e/c86e4b761343d8ec32d6014f6d56d7fe/0128806849v3.jpeg)

:quality(80)/p7i.vogel.de/wcms/2b/9c/2b9c2bc974b414ab3adfbbba29ad7713/0128776776v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/7b/03/7b031c2820e030cd9549d755606d2405/0121522509v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/99/d7/99d709da9489565f3d1177e394a93624/0128608300v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/a1/e8/a1e8e0b1413bd83a79fd48cff5c84d57/0128607203v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/02/28/022854cee6e4602fb82d62a10658f635/0128440623v2.jpeg)

![Schauen Sie unter die Oberfläche: Gerade bei so energie- und wartungsintensiven Aggregaten wie Pumpen sind die Investitionskosten nur die Spitze des Eisbergs. (Bild: Natalya - stock.adobe.com, KSB [M]) Schauen Sie unter die Oberfläche: Gerade bei so energie- und wartungsintensiven Aggregaten wie Pumpen sind die Investitionskosten nur die Spitze des Eisbergs. (Bild: Natalya - stock.adobe.com, KSB [M])](https://cdn1.vogel.de/r3MI_3YrTKxgN0TqK-vK76l3Hi4=/288x162/smart/filters:format(jpg):quality(80)/p7i.vogel.de/wcms/ad/89/ad89c02ead818a0a5d52f44ee1e403d0/0125686991v3.jpeg)

:quality(80)/p7i.vogel.de/wcms/78/08/78082e2c5c40c2cf391113c8a9c42f97/0128109021v3.jpeg)

:quality(80)/p7i.vogel.de/wcms/1d/10/1d10f518fa7bcf7c07fef62b4de409fb/0127811686v4.jpeg)

:quality(80)/p7i.vogel.de/wcms/68/26/6826fb94a7f587c94d73283a8c533ac7/0126093761v3.jpeg)

:quality(80)/p7i.vogel.de/wcms/1e/96/1e96aa3d993bf0e4ba0abb54537d814a/0128328412v4.jpeg)

:quality(80)/p7i.vogel.de/wcms/ec/36/ec36fa6213e69b53b0ad3b9dcdb14cdb/0128002031v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/0b/25/0b259314dce21b3de24db8268456cce5/0127445164v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/75/6f/756f0a50fa3fb870d121f09561eb2771/0127149472v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/2c/87/2c8763b3e62f569da9e3a801e67a0e2f/0128788350v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/8c/e4/8ce445daddd17b920f261618cbb8231f/0128528851v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/af/c3/afc3e20dcac18105c2753d9811014724/0128511609v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/8a/a1/8aa1cd7e3e60e8b6608f134cc51b2c8d/0128367970v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/ad/0c/ad0c5cda40a2d6c970f60acfae6be603/0128270121v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/fe/c0/fec0f87a15e8a446035ab3a45e9a49ba/0128235678v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/a7/07/a7073026d00e6acb55f94b5e4737445a/0128079349v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/71/b4/71b43f5588655bf89cbc3faeb311ea78/0126955685v3.jpeg)

:quality(80)/p7i.vogel.de/wcms/9a/d9/9ad99104c6f6685d534af0dbef9c0ace/0126730715v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/de/fa/default_article/default-article-image.jpeg)

:quality(80)/p7i.vogel.de/wcms/f7/5a/f75aaf9fec8bfd3c7b97b6023578db8f/0126258414v2.jpeg)

:fill(fff,0)/p7i.vogel.de/companies/69/5c/695cf6fc00274/hdt-logo-4c-srgb.jpeg)

:fill(fff,0)/p7i.vogel.de/companies/68/24/68245db33945f/l-vega-rgb.png)

:fill(fff,0)/images.vogel.de/vogelonline/companyimg/45900/45920/65.jpg)

:quality(80)/p7i.vogel.de/wcms/1e/96/1e96aa3d993bf0e4ba0abb54537d814a/0128328412v4.jpeg)

:quality(80)/p7i.vogel.de/wcms/8c/e4/8ce445daddd17b920f261618cbb8231f/0128528851v2.jpeg)